פרסומת

כאשר הופיעו מקרים חדשים של כלי הניתוח המופץ נרחב על-ידי Locky בסוף סוף מאי 2016, חוקרי אבטחה היו בטוחים שלא ראינו את האחרון בתוכנות זדוניות להצפנת הקבצים גרסה.

תראו והנה, הם צדקו.

מאז 19 ביוניth מומחי אבטחה צפו במיליוני הודעות דוא"ל זדוניות שנשלחו עם קובץ מצורף המכיל גרסה חדשה של תוכנת הניתוח Locky. ה נראה כי האבולוציה הפכה את התוכנה זדונית למסוכנת בהרבה מעבר למחשב שלך: 5 דרכים Ransomware תיקח אותך בשבי בעתידRansomware הוא כנראה התוכנה הזדונית הכי לא נעימה שיש שם, והפושעים המשתמשים בה הופכים ליותר למתקדמים, להלן חמישה דברים מדאיגים שאפשר לקחת אותם כבני ערובה בקרוב, כולל בתים חכמים וחכמים מכוניות. קרא עוד , ומלווים בטקטיקת חלוקה שונה, המפיצה את הזיהום רחוק יותר ממה שנראה בעבר.

זה לא רק חוקרי האבטחה המדאיגים Locky המדאיגים. היו כבר גרסאות אחרות של לוקי, ונראה כי רשתות ההפצה מגבירות "ייצור" ברחבי העולם, ללא יעדים מיוחדים בראש.

JavaScript Ransomware

שנת 2016 ראתה שינוי קל בהפצת תוכנות זדוניות אל תיפול מהונאים: מדריך Ransomware ואיומים אחרים קרא עוד . משתמשי אינטרנט אולי רק מתחילים להבין את תנועות הנסיון הקיצוניות של האיום, אך זה כבר החל להתפתח כדי להישאר מתחת לרדאר זמן רב ככל האפשר.

ואף על פי שתוכנות זדוניות המשתמשות במסגרות JavaScript ידועות אינן נדירות, אנשי מקצוע בתחום האבטחה הוצפו מבול של תוכנות זדוניות ברבעון הראשון של 2016 מוביל את אלדון ספרקרוף למדינה:

"נראה כי אבולוציה זדונית מהירה וגרועה כמו כל סביבת ג'ונגל, בה הישרדות והתפשטות הולכים יד ביד. מחברים בחרו לעיתים קרובות לבחור בפונקציונליות של זני תוכנה זדוניים לדור הבא של הקוד - מדגמים באופן קבוע את היעילות והרווחיות של כל דור. "

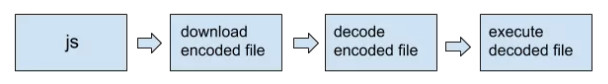

הופעתו של תוכנות כופר המצוידות ב- JavaScript מציגה אתגר חדש למשתמשים לנסות להימנע מהם. בעבר, אם הורדת בטעות או נשלחת אליך קובץ זדוני, Windows תסרוק את סיומת הקובץ ותחליט אם סוג זה של קובץ מהווה סכנה למערכת שלך.

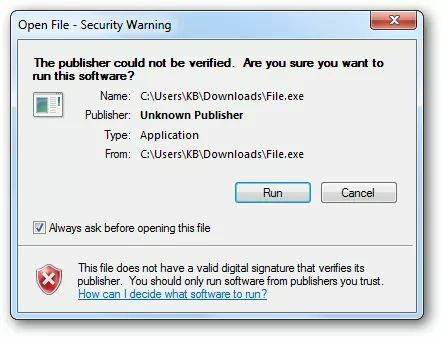

לדוגמה, כאשר אתה מנסה להריץ אלמוני.exe הקובץ, תיתקל באזהרה זו:

אין אזהרת ברירת מחדל כזו עם JavaScript - .js סיומת קבצים - קבצים, מה שהביא למספר עצום של משתמשים שלחצו בלי לחשוב, ואז הוחזקו כופר.

דוא"ל Botnets ודואר זבל

הרוב המכריע של תוכנות כופר נשלח באמצעות דוא"ל זדוני, אשר בתורו נשלחים בכמויות עצומות דרך רשתות מסיביות של מחשבים נגועים, המכונים בדרך כלל "botnet."

העלייה העצומה בכלי הניתוח של Locky נקשרה ישירות לבוטנט ה- Necrus, שראה בממוצע 50,000 כתובות IP נגועות בכל 24 שעות במשך מספר חודשים. במהלך התצפית (על ידי Anubis Networks), שיעורי הזיהום נותרו יציבים, עד 28 במרץth כשהיה גל גדול, הגיע 650,000 זיהומים לאורך 24 שעות. ואז, חזרה לעסקים כרגיל, אם כי בשיעור ההידבקות יורד לאט.

ב -1 ביונירחוב, נמקר השתתק. השערות לגבי הסיבה לכך שהבוטנט השתתקה הן רזות, אם כי מרוכזות הרבה סביב מעצר של כ- 50 האקרים רוסים. עם זאת, הבוטנט חידש את העסק בהמשך החודש (בסביבות ה -19th יוני), ושולח את הגרסה החדשה של לוקי למיליוני קורבנות פוטנציאליים. אתה יכול לראות את ההתפשטות הנוכחית של בוט הרשת Necrus בתמונה לעיל - שימו לב כיצד הוא נמנע מרוסיה?

דוא"ל הספאם מכיל תמיד קובץ מצורף, ומתיימר להיות מסמך או ארכיון חשוב שנשלח מחשבון מהימן (אך מזויף). לאחר הורדת המסמך וגישה אליו, הוא יפעיל אוטומטית מאקרו נגוע או סקריפט זדוני אחר, ותהליך ההצפנה מתחיל.

בין אם Locky, Dridex, CryptoLocker או אחד משלל גרסאות ה- ransomware וירוסים, תוכנות ריגול, תוכנות זדוניות וכו '. הסביר: הבנת האיומים ברשתכשאתה מתחיל לחשוב על כל הדברים שעלולים להשתבש בזמן הגלישה באינטרנט, האינטרנט מתחיל להיראות כמו מקום די מפחיד. קרא עוד , דוא"ל דואר זבל הוא עדיין רשת המסירה הבחירה עבור תוכנות ransomware, המדגימה בפשטות עד כמה מצליחה שיטת משלוח זו.

מתמודדים חדשים מופיעים: בארט ו RAA

תוכנות זדוניות של JavaScript אינן המאיים היחיד Ransomware שומר על צמיחה - איך אתה יכול להגן על עצמך? קרא עוד המשתמשים יצטרכו להתמודד איתם בחודשים הקרובים - למרות שיש לי כלי JavaScript נוסף לספר לכם עליו!

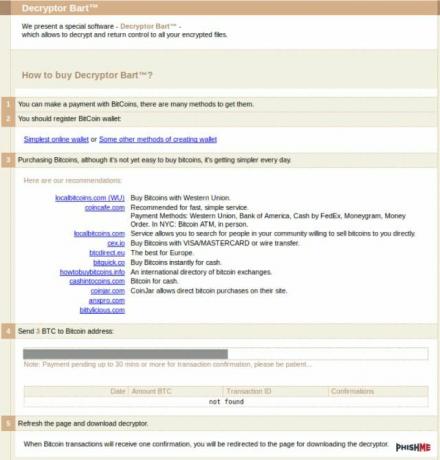

ראשית, ה- בארט הזיהום ממנף כמה טכניקות רנסומור די סטנדרטיות, תוך שימוש בממשק תשלום דומה לזה של לוקי, ומיקוד לרשימה מיינסטרימית של סיומות קבצים להצפנה. עם זאת, ישנם כמה הבדלים תפעוליים מרכזיים. בעוד שרוב תוכנות הכופר צריכות לחייג הביתה לשרת פקודה ובקרה לצורך האור הירוק של ההצפנה, לבארט אין מנגנון כזה.

במקום זאת, ברנדן גריפין ורוני טוקזובסקי מפישמה מאמין שארט מסתמך על א "מזהה קורבן מובהק כדי לציין בפני שחקן האיום באיזה מפתח פענוח יש להשתמש כדי ליצור את אפליקציית הפענוח שמתיימרת להיות זמינה לאותם קורבנות שמשלמים את כופר ", כלומר אפילו אם הנגועים מנותקים במהירות מהאינטרנט (לפני שקיבלו את הפקודה והבקרה המסורתיים לפני כן), תוכנת הכופר עדיין תצפין את קבצים.

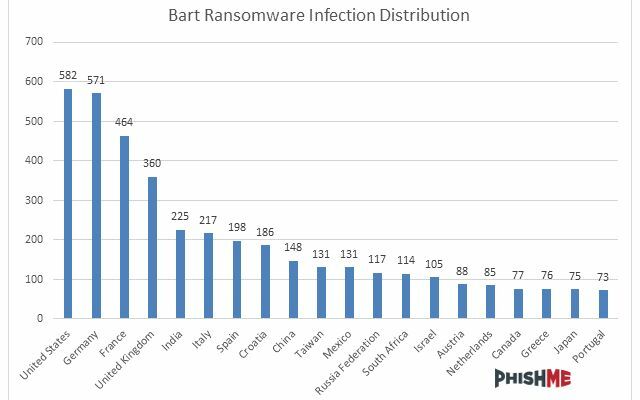

ישנם שני דברים נוספים שמייחדים את בארט: מחיר הפענוח שלו וביקורת היעדים הספציפית שלו. הוא עומד כרגע על 3BTC (ביטקוין), שבעת הכתיבה משווה לקצת פחות מ -2000 דולר! באשר לבחירת יעדים, זה למעשה יותר מי ברט לא יעד. אם בארט קובע שפת משתמש מותקנת ברוסית, אוקראינית או בלארוסית, היא לא תפרוס.

שנית, יש לנו RAA, גרסה נוספת של תוכנת ransomware שפותחה כולה ב- JavaScript. מה שהופך את RAA למעניין הוא השימוש בספריות JavaScript נפוצות. RAA מופץ דרך רשת דוא"ל זדונית, כפי שאנו רואים ברוב תוכנות הרישומון, ובדרך כלל מגיעה במסווה למסמך Word. כאשר הקובץ מופעל, הוא מייצר מסמך Word מזויף שנראה פגום לחלוטין. במקום זאת, RAA סורק את הכוננים הזמינים כדי לבדוק אם יש גישה לקריאה וכתיבה, ואם מצליח, את ספריית Crypto-JS כדי להתחיל להצפין את קבצי המשתמש.

כדי להוסיף עלבון לפציעה, RAA אוצר גם את גניבת הסיסמאות הידועה של פוני, רק כדי לוודא שאתה באמת דפוק.

שליטה בתוכנות זדוניות של JavaScript

למרבה המזל, למרות האיום הברור שמציבה תוכנות זדוניות מבוססות JavaScript, אנו יכולים להקטין את הסכנה הפוטנציאלית באמצעות כמה פקדי אבטחה בסיסיים הן בחשבונות הדוא"ל שלנו והן בסוויטות Office שלנו. אני משתמש ב- Microsoft Office, כך שעצות אלה יתמקדו בתוכניות הללו, אך עליכם להחיל את אותם עקרונות אבטחה על היישומים שבהם אתם משתמשים.

השבת מקרואים

ראשית, באפשרותך להשבית מקרואים להפעלה אוטומטית. מאקרו עשוי להכיל קוד שנועד להוריד ולבצע באופן אוטומטי תוכנות זדוניות, מבלי שתבינו זאת. אני אראה לך כיצד לעשות זאת ב- Microsoft Word 2016, אך התהליך דומה יחסית לכל שאר תוכניות Office כיצד להגן על עצמך מפני תוכנות זדוניות של מיקרוסופטהאם ידעת שהמחשב שלך יכול להידבק על ידי מסמכי Microsoft Office זדוניים, או שאתה יכול להיות מופעל בכדי לאפשר את ההגדרות הדרושות להם כדי להדביק את המחשב שלך? קרא עוד .

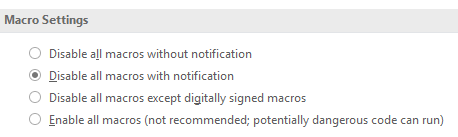

ראש אל קובץ> אפשרויות> מרכז אמון> הגדרות מרכז האמון. תחת הגדרות מאקרו יש לך ארבע אפשרויות. אני בוחר השבת את כל המקרו באמצעות התראה, כך שאוכל לבחור להריץ אותו אם אני בטוח במקור. למרות זאת, מייעץ של מיקרוסופט לבחורהשבת את כל המאקרואים למעט פקודות מאקרו חתומות דיגיטלית, ביחס ישיר להתפשטות תוכנת הכופר Locky.

הצג הרחבות, השתמש בתוכנית שונה

זה לא לגמרי אטום לטיפולים, אבל השילוב של שני השינויים אולי יחסוך מכם לחיצה כפולה על הקובץ הלא נכון.

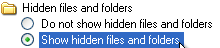

ראשית, עליך להפעיל סיומות קבצים בתוך Windows, המוסתרות כברירת מחדל.

ב- Windows 10, פתח חלון סייר ופנה אל נוף כרטיסייה. חשבון תוספות שם קובץ.

במערכת Windows 7, 8 או 8.1, עבור אל לוח בקרה> מראה והתאמה אישית> אפשרויות תיקיות. תחת נוף בכרטיסייה, גלול מטה הגדרות מתקדמות עד שאתה מגלה הסתר סיומות עבור סוגי קבצים מוכרים.

אם אתה מוריד בטעות קובץ זדוני המחופש למשהו אחר, אתה אמור להיות מסוגל לאתר את סיומת הקובץ לפני ביצועו.

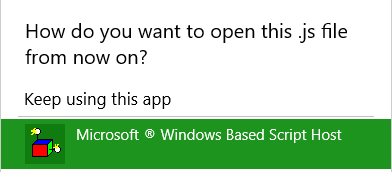

החלק השני של זה כולל שינוי תוכנית ברירת המחדל המשמשת לפתיחת קבצי JavaScript. אתה רואה, כשאתה עוסק ב- JavaScript בדפדפן שלך, ישנם מספר חסמים ומסגרות שמטרתם למנוע ניסיון להתרחש במערכת שלך. ברגע שאתה מחוץ לקדושת הדפדפן ולמעטפת Windows, דברים רעים יכולים להתרחש כאשר הקובץ ההוא מופעל.

ראש אל א .js קובץ. אם אינך יודע היכן ואיך, הזן * .js בשורת החיפוש של סייר Windows. החלון שלך צריך לאכלס קבצים הדומים לזה:

לחץ באמצעות לחצן העכבר הימני על קובץ ובחר נכסים. כרגע קובץ ה- JavaScript שלנו נפתח עם מארח הסקריפט מבוסס Microsoft Windows. גלול מטה עד שתמצא פנקס רשימות ולחץ בסדר.

בדוק כפול

Microsoft Outlook לא מאפשר לך לקבל קבצים מסוג מסוים. זה כולל גם .exe וגם .js, וכדי למנוע את הצגת תוכנות זדוניות למחשב שלך בשוגג. עם זאת, זה לא אומר שהם לא יכולים ולא יחמוקו בשני האמצעים האחרים. ישנן שלוש דרכים קלות ביותר שניתן לארוז מחדש את תוכנת ransom:

- באמצעות דחיסת קבצים: ניתן לארכוב את הקוד הזדוני ונשלח עם סיומת קבצים אחרת שלא מפעילה את חסימת הקבצים המצורפים המשולבים של Outlook.

- שנה את שם הקובץ: לעתים קרובות אנו נתקלים בקוד זדוני המחופש לסוג קובץ אחר. מכיוון שרוב העולם משתמש בסוג כלשהו של חבילת משרדים, פורמטים של מסמכים פופולריים ביותר.

- באמצעות שרת משותף: אפשרות זו מעט פחות סבירה, אך ניתן לשלוח דואר זדוני מ FTP פרטי או משרת SharePoint מאובטח אם הם נפגעים. מכיוון שהשרת יופיע ברשימת ההיתרים בתוך Outlook, הקובץ המצורף לא ייאסף כזדוני.

ראה כאן רשימה מלאה מתוכן הרחבות Outlook חוסמת כברירת מחדל.

ערנות תמידית

אני לא מתכוון לשקר. קיים איום כל-יכול של תוכנות זדוניות כשאתה מחובר - אך אינך צריך להיכנע ללחץ. שקול את האתרים שאתה מבקר בהם, את החשבונות שאתה נרשם אליהם ואת הדוא"ל שאתה מקבל. ולמרות שאנו יודעים שקשה לתוכנת אנטי-וירוס לשמור על הקצב עם המערך המסנוור של תוכנות זדוניות וריאנטים שנכרתו, הורידו ועדכנו חבילת אנטי-וירוס אמורים להוות חלק מהמערכת שלכם הגנה.

נפגעו מכלי רנסומור? האם החזרת את הקבצים שלך? איזו תוכנת כופר הייתה זו? תן לנו לדעת מה קרה לך!

זיכויים לתמונה: מפת זיהום בוטנט נמק באמצעות malwaretech.com, ממשק פענוח בארט וזיהומים נוכחיים לפי מדינה שניהם באמצעות phishme.com

גבין הוא סופר בכיר ב- MUO. הוא גם עורך ומנהל SEO של אתר האחות הממוקדת בקריפטו של MakeUseOf, Blocks Decoded. הוא בעל תואר ראשון (Hons) בכתיבה עכשווית עם פרקטיקות באמנות דיגיטלית, הנדנדה מגבעות דבון, וכן ניסיון של למעלה מעשור של כתיבה מקצועית. הוא נהנה מכמויות תה רבות.