פרסומת

מדי פעם מופיע גרסה חדשה של תוכנות זדוניות כתזכורת מהירה לכך שההימור האבטחה תמיד עולה. הטרויאני הבנקאי QakBot / Pinkslipbot הוא אחד מהם. התוכנה הזדונית, שאינה מסתפקת בקטיפת תעודות בנקאיות, יכולה כעת להשתהות ולפעול כשרת בקרה - הרבה אחרי שמוצר אבטחה מפסיק את ייעודו המקורי.

כיצד OakBot / Pinkslipbot נשאר פעיל? ואיך אתה יכול להסיר אותו לחלוטין מהמערכת שלך?

QakBot / Pinkslipbot

טרויאנה בנקאית זו עוברת בשני שמות: QakBot ו- Pinkslipbot. התוכנה הזדונית עצמה אינה חדשה. זה פורס לראשונה בסוף שנות האלפיים, אך עדיין גורם לבעיות יותר מעשור לאחר מכן. כעת, הטרויאני קיבל עדכון המאריך פעילות זדונית, גם אם מוצר אבטחה מגביל את ייעודו המקורי.

הזיהום משתמש ב- Plugn and Play אוניברסלי (UPnP) כדי לפתוח יציאות ולאפשר חיבורים נכנסים מכל אחד באינטרנט. Pinkslipbot משמש אז לקטיף תעודות בנקאיות. המערך הרגיל של כלים זדוניים: keyloggers, stealers steal, התקפות דפדפן MITM, גניבת אישורים דיגיטליים, אישורי FTP ו- POP3, ועוד. התוכנה הזדונית שולטת בבוטנט שמוערך מכיל מעל 500,000 מחשבים. (מה בכל זאת בוטנט? האם המחשב האישי שלך הוא זומבי? ומה בכלל מחשב זומבי? [MakeUseOf מסביר] האם תהית אי פעם מאיפה כל הספאם באינטרנט? ככל הנראה אתה מקבל מאות דוא"ל זבל שמסוננים דואר זבל מדי יום. האם זה אומר שיש מאות ואלפי אנשים בחוץ שיושבים ... קרא עוד )

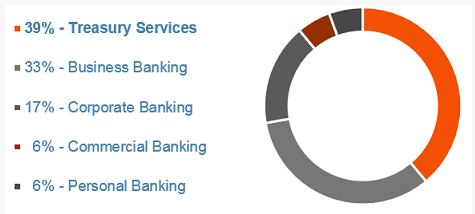

התוכנה הזדונית מתמקדת בעיקר במגזר הבנקאות בארה"ב, כאשר 89 אחוז מהמכשירים הנגועים נמצאים במתקני בנק אוצר, ארגוני או מסחרי.

וריאנט חדש

חוקרים במעבדות מקאפי גילה גרסת Pinkslipbot החדשה.

"מכיוון ש- UPnP מניח כי אפליקציות ומכשירים מקומיים אמינים, הוא אינו מציע הגנות אבטחה ונוטה לשימוש לרעה על ידי כל מחשב נגוע ברשת. צפינו מספר נקבובי שרת בקרת Pinkslipbot המתארחים במחשבים נפרדים באותו הבית רשת כמו גם מה שנראה כנקודה חמה ציבורית ב- Wi-Fi, "אומר חוקר McAfee Anti-Malware Sanchit קרבה. "ככל הידוע, פינקסליפוט היא התוכנה הזדונית הראשונה שמשתמשת במכונות נגועות כשרתי בקרה מבוססי HTTPS והשנינה הזדונית מבוססת ההפעלה המשתמשת ב- UPnP לצורך העברת יציאה לאחר תולעת קונפיקר ידועה לשמצה ב 2008."

כתוצאה מכך, צוות המחקר של מקאפי (ואחרים) מנסים לקבוע בדיוק כיצד מכונה נגועה הופכת להיות פרוקסי. החוקרים מאמינים שלשלושה גורמים ממלאים תפקיד משמעותי:

- כתובת IP הממוקמת בצפון אמריקה.

- חיבור אינטרנט מהיר.

- היכולת לפתוח יציאות בשער אינטרנט באמצעות UPnP.

לדוגמה, התוכנה הזדונית מורידה תמונה באמצעות שירות בדיקת המהירות של Comcast כדי לבדוק אם יש מספיק רוחב פס.

ברגע ש Pinkslipbot ימצא מכונת יעד מתאימה, התוכנה הזדונית מנפיקה חבילה של Simple Service Discovery Protocol כדי לחפש התקני Gateway Internet (IGD). בתורו, ה- IGD נבדק אם מדובר בקישוריות, והתוצאה החיובית היא היצירה של כללי העברת הנמל.

כתוצאה מכך, ברגע שמחבר התוכנות הזדוניות מחליט אם מכונה מתאימה לזיהום, הורדת בינארי טרויאני פורסת. זה אחראי לתקשורת פרוקסי שרת הבקרה.

קשה להשמיד

גם אם חבילת האנטי-וירוס או האנטי-תוכנות הזדוניות שלך איתרה והסרה את QakBot / Pinkslipbot בהצלחה, יש סיכוי שהיא עדיין תשמש כשרת proxy לשרת בקרה עבור התוכנה הזדונית. ייתכן שבמחשב שלך עדיין פגיע, מבלי שתבינו.

"כללי העברת הנמל שנוצרו על ידי Pinkslipbot הם גנריים מכדי להסיר אותם באופן אוטומטי מבלי להסתכן בתצורות שגויות ברשת. וכיוון שרוב התוכנות הזדוניות אינן מפריעות להעברת נמל, פתרונות אנטי-תוכנות זדוניות עלולים שלא להחזיר שינויים כאלה ", אומר קרבה. "לרוע המזל, משמעות הדבר היא שהמחשב שלך עלול להיות פגיע להתקפות חיצוניות גם אם המוצר שלך נגד תוכנות ריגול הסיר בהצלחה את כל הקבצים הבינאריים של Pinkslipbot מהמערכת שלך."

התוכנה הזדונית כוללת יכולות תולעת וירוסים, תוכנות ריגול, תוכנות זדוניות וכו '. הסביר: הבנת האיומים ברשתכשאתה מתחיל לחשוב על כל הדברים שעלולים להשתבש בזמן הגלישה באינטרנט, האינטרנט מתחיל להיראות כמו מקום די מפחיד. קרא עוד , מה שאומר שהוא יכול לשכפל את עצמו באמצעות כונני רשת משותפים ומדיה נשלפת אחרת. כך טוענים חוקרי IBM X-Force, זה גרם לחסימות של Active Directory (AD), ואילץ עובדים של ארגוני בנקאות מושפעים במצב לא מקוון במשך שעות בכל פעם.

מדריך להסרה קצר

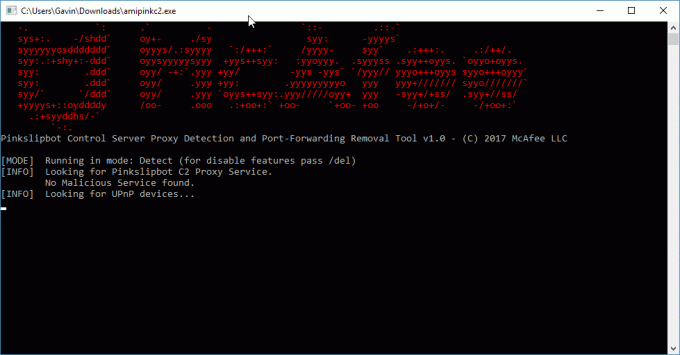

מקאפי פרסמה את כלי איתור שרת פרוקסי Pinkslipbot ושליחת הסרת יציאה (או PCSPDPFRT, בקיצור... אני מתלוצץ). הכלי זמין להורדה ממש כאן. יתר על כן, מדריך למשתמש הקצר זמין פה [PDF].

לאחר שתוריד את הכלי, לחץ באמצעות לחצן העכבר הימני על הפעל כמנהל.

הכלי סורק את המערכת באופן אוטומטי ב"מצב איתור. " אם אין פעילות זדונית, הכלי ייסגר אוטומטית מבלי לבצע שינויים בתצורת המערכת או הנתב שלך.

עם זאת, אם הכלי מזהה אלמנט זדוני, אתה יכול פשוט להשתמש ב- /del פקודה לבטל ולהסיר את כללי העברת הנמל.

הימנעות מאיתור

זה קצת מפתיע לראות טרויאני בנקאי עם התחכום הזה.

מלבד תולעת Conficker הנזכרת לעיל, "מידע על שימוש זדוני ב- UPnP על ידי תוכנות זדוניות הוא נדיר." באופן רלוונטי יותר, זהו אות ברור שמכשירי IoT המשתמשים ב- UPnP הם יעד ענק (ופגיעות). ככל שמכשירי IoT הופכים לכל מקום, עליכם להודות שלפושעי רשת יש הזדמנות פז. (אפילו המקרר שלך בסיכון! מקרר החכם של סמסונג בדיוק התחיל להכות. מה דעתך על שאר הבית החכם שלך?פגיעות עם המקרר החכם של סמסונג התגלתה על ידי חברת אינפיוזק Pen Test Parters. היישום של סמסונג של הצפנת SSL אינו בודק את תקפות האישורים. קרא עוד )

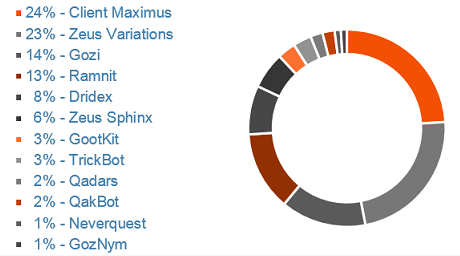

אך בעוד ש- Pinkslipbot עובר לגירסה קשה להסרה של תוכנות זדוניות, היא עדיין ממוקמת רק במקום ה -10 בסוגים הנפוצים ביותר של תוכנות זדוניות. המקום הראשון נמצא עדיין בידי הלקוח מקסימוס.

ההפחתה נותרה המפתח להימנעות מתוכנות זדוניות פיננסיות, בין אם זה עסק, עסק או בית ביתי. חינוך בסיסי נגד דיוג כיצד לאתר דוא"ל דיוגלתפוס דוא"ל דיוג זה קשה! הרמאים מתחזים לפייפאל או לאמזון, מנסים לגנוב את הסיסמה ומידע כרטיסי האשראי שלהם, וההונאה שלהם כמעט מושלמת. אנו מראים לך כיצד לאתר את ההונאה. קרא עוד ו צורות אחרות של פעילות זדונית ממוקדת כיצד הרמאים משתמשים בדואלי דיוג כדי למקד לתלמידיםמספר ההונאות המכוונות לתלמידים נמצא במגמת עלייה ורבים נופלים למלכודות הללו. להלן מה שאתה צריך לדעת ומה עליך לעשות כדי להימנע מהם. קרא עוד לך דרך מסיבית לעצור סוג זה של זיהום הנכנס לארגון - או אפילו לביתך.

מושפע מפינקסליפוט? האם זה היה בבית או בארגון שלך? האם ננעלת מחוץ למערכת שלך? ספר לנו את החוויות שלך למטה!

קרדיט תמונה: אקוכרם דרך Shutterstock

גבין הוא סופר בכיר ב- MUO. הוא גם עורך ומנהל SEO של אתר האחות הממוקדת בקריפטו של MakeUseOf, Blocks Decoded. הוא בעל תואר ראשון (Hons) בכתיבה עכשווית עם פרקטיקות באומנות דיגיטלית, הנדנדה מגבעות דבון, וכן ניסיון של למעלה מעשור של כתיבה מקצועית. הוא נהנה מכמויות תה רבות.