פרסומת

עד עכשיו, כולנו צריכים להיות מודעים לסכנות של אבטחת רשתות עם WEP, אשר הדגמתי לפני איך אפשר לפרוץ תוך 5 דקות איך לפצח את רשת WEP משלך כדי לגלות עד כמה היא באמת לא בטוחהאנחנו כל הזמן אומרים לך ששימוש ב-WEP כדי 'לאבטח' את הרשת האלחוטית שלך הוא באמת משחק טיפשים, ובכל זאת אנשים עדיין עושים את זה. היום אני רוצה להראות לכם בדיוק כמה WEP לא בטוח באמת, על ידי... קרא עוד . העצה תמיד הייתה להשתמש ב-WPA או WPA2 כדי לאבטח את הרשת שלך, עם סיסמה ארוכה שלא ניתן היה לפרוץ בכוח גס.

ובכן, מסתבר שיש דלת אחורית משמעותית ברוב הנתבים שניתן לנצל - בצורה של טכנולוגיה שנקראת WPS. המשך לקרוא כדי לגלות כיצד הפריצה פועלת, כיצד לבדוק את הרשת שלך, ומה אתה יכול לעשות כדי למנוע זאת.

רקע כללי

WPA עצמו די בטוח. ניתן לשבור את ביטוי הסיסמה רק באמצעות כוח גס, כך שהוא ניתן לפריצה ריאלית רק אם בחרת ביטוי סיסמה חלש של מילה אחת.

WPS מצד שני היא טכנולוגיה המובנית ברוב נתבי ה-WiFi המאפשרת לך לעקוף בקלות את סיסמת ה-WPA על ידי אחד באמצעות PIN פיזי שכתוב בצד הנתב, או כפתור שניתן ללחוץ עליו בשני המכשירים כדי להתאים אוֹתָם.

מסתבר שה-PIN של WPS -

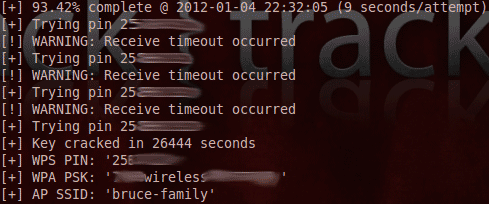

קוד מספרי עלוב בן 8 ספרות - הוא מאוד פגיע להתקפות כוח גס. בהנחה שנתב רגיש ואות טוב, ניתן לפרוץ את ה-PIN של WPS תוך שעתיים בלבד. לאחר קבלת ה-PIN של WPS, גם ביטוי הסיסמה של WPA נחשף.ריבר, שוחרר על ידי קרייג הפנר ו זמין להורדה ב-Google Code, הוא יישום מעשי שאתה יכול להצביע ולירות על רשתות קיימות. הנה סרטון של זה בפעולה (דלג עד הסוף אם אתה רוצה רק לראות את כל ביטוי הסיסמה נחשף לתוקף):

גם סטפן ויהבאק גילה את אותה פגיעות באופן עצמאי והוציא כלי דומה שניתן להוריד. הנה סרטון של האפליקציה של סטפן בפעולה:

מקלים את ההתקפה

ישנן מספר שיטות למתן את ההתקפה. הראשון הוא להשבית לחלוטין את אפשרות WPS בנתב שלך. למרבה הצער, זה לא אפשרי בכל נתב ובדרך כלל מופעל כברירת מחדל, כך שמשתמשים שאינם מתמצאים בטכנולוגיה רגישים כאן.

לא רק זה, אלא שמצאתי שבנתב שלי, את האפשרות השבת את ה-PIN של WPS למעשה לא השבית את ה-PIN שכתוב בצד הנתב - רק ה-PIN המוגדר על ידי המשתמש. אני מצטט:

כשהוא מושבת, משתמשים עדיין יכולים להוסיף לקוח אלחוטי דרך WPS עם שיטת הלחצן או מספר ה-PIN.

כך שבמקרים מסוימים, נראה שמדובר בדלת אחורית קבועה שלא ניתן להפחית על ידי הגדרות המשתמש בלבד.

אפשרות שנייה היא להשבית את הרשת האלחוטית לחלוטין במכשירים רגישים, אם כי ברור שזה לא תהיה אפשרות מעשית עבור רוב המשתמשים הזקוקים לפונקציונליות ה- wifi עבור מחשבים ניידים וניידים מכשירים.

משתמשים מתקדמים מבינכם עשויים לחשוב בשלב זה על סינון כתובות MAC כדי להגדיר רשימה ספציפית התקנים מורשים להצטרף לרשת - אך ניתן לעקוף זאת בקלות על ידי זיוף כתובת ה-MAC של מותר התקן.

לבסוף, מכשירים יכולים ליזום נעילה כאשר מתגלים ניסיונות כושלים עוקבים. זה לא מפחית לחלוטין התקפה, אבל כן מגדיל את הזמן הדרוש להשלמתה באופן משמעותי. אני מאמין שלנתבי Netgear יש בלוק אוטומטי מובנה של 5 דקות, אבל בבדיקה שלי זה רק הגדיל את זמן ההתקפה הנדרש לכיום לכל היותר.

עדכון קושחה יכול להגדיל את הזמן שבו מכשירים נחסמים, ובכך להגדיל באופן אקספוננציאלי את הזמן הכולל הדרוש להתקפה), אבל זה יצטרך להיות ביוזמת משתמש (לא סביר עבור רוב המשתמשים) או לבצע באופן אוטומטי כאשר הנתב מופעל מחדש (כפי שקורה לעתים קרובות עם כבל שירותים).

נסה זאת בעצמך

עבור אלה שרוצים לבדוק את ההגדרות הביתיות שלהם עבור הפגיעות, אתה יכול לקבל את הקוד העדכני ביותר מ פרויקט Reaver ב-Google Code. תצטרך קצת טעם של לינוקס כדי לבדוק את זה (אני מציע לַחֲזוֹר עַל עִקבוֹתָיו), כמו גם כרטיס המאפשר ניטור wifi מופקר ואת חבילת התוכנה/דרייבר המתאימה. אם היית מסוגל לעקוב אחר ההדרכה האחרונה שלי על פיצוח WEP איך לפצח את רשת WEP משלך כדי לגלות עד כמה היא באמת לא בטוחהאנחנו כל הזמן אומרים לך ששימוש ב-WEP כדי 'לאבטח' את הרשת האלחוטית שלך הוא באמת משחק טיפשים, ובכל זאת אנשים עדיין עושים את זה. היום אני רוצה להראות לכם בדיוק כמה WEP לא בטוח באמת, על ידי... קרא עוד , גם זה יעבוד.

לאחר הורדת החבילה, נווט אל הספרייה והקלד (החלפת XXXX במספר הגרסה הנוכחית, או זכור שאתה יכול ללחוץ על TAB כדי שהקונסולה תסיים אוטומטית את הפקודה עבורך עם שם קובץ תואם):

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX/src. ./configure. עשה. לעשות התקנה. airmon-ng התחל את wlan0.

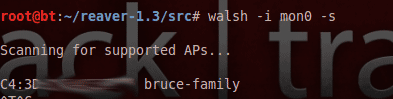

אתה אמור לראות משהו על יצירת ממשק mon0. כדי לסרוק רשתות מתאימות, השתמש ב:

walsh -i mon0.

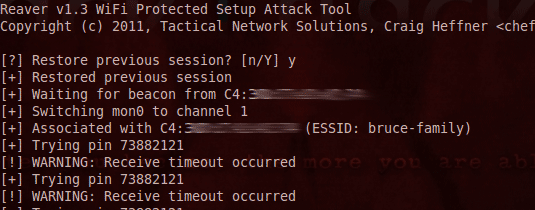

וכדי להתחיל את התקפת הריבר, הקלד (הוחלף BSSID ב-BSSID ההקסדצימלי של רשת היעד):

reaver -i mon0 -b BSSID -vv -d 0 --ignore-locks.

מובן מאליו שזה יהיה א עבירה פלילית חמורה של הונאה תיל לבצע בכל רשת שאין לך הרשאה מפורשת לבדוק עליה.

פתרון תקלות

הקפד לבדוק את ה-Reaver wiki לשאלות נפוצות מלאות יותר. הבעיה הנפוצה ביותר שמצאתי הייתה אות חלש מדי, כלומר לחיצת יד מלאה של WPS לעולם לא יכולה להיות הושלם, או שאותו PIN חוזר על עצמו יחד עם פסק זמן - זה היה בגלל 5 דקות של הנתב הַשׁבָּתָה.

השארתי את התוכנה פועלת, ואחרי זמן מה היא תנסה עוד כמה קודים, עד שהרשת הביתית שלי הייתה נשבר תוך פחות מ-8 שעות, ו-20 ביטויי הסיסמה האלפאנומריים והמעורבים שהגדרתי בשקידה נחשף על המסך.

האם אתה צריך להיות מודאג?

זו עדיין מאוד מתקפה חדשה, אבל חשוב שתהיו מודעים לסכנות ותדעו להגן על עצמכם. אם אתה מוצא את הנתב שלך פגיע, ויש לך מספר תמיכה להתקשר, הייתי מציע לך לשאול אותם כמה זמן הוא להיות עד שעדכון קושחה מתאים יהיה זמין, או כיצד תוכל להמשיך בתהליך השדרוג אם הוא זמין כְּבָר.

חלק מהמשתמשים יוכלו למנוע בקלות את ההתקפה הזו עם שינוי הגדרה פשוט, אבל עבור הרחבה מספר הנתבים בשימוש זוהי דלת אחורית קבועה שרק עדכון קושחה יפחית לה במידה מסוימת.

ספר לנו בהערות אם יש לך שאלות כלשהן או הצלחת לנסות זאת ב-wifi משלך.

לג'יימס יש תואר ראשון בבינה מלאכותית, והוא מוסמך CompTIA A+ ו-Network+. הוא המפתח הראשי של MakeUseOf, ומבלה את זמנו הפנוי במשחק פיינטבול VR ומשחקי לוח. הוא בונה מחשבי PC מאז שהיה ילד.